Het is terecht te denken dat hackers hoofdzakelijk binnendringen via verdachte links in e-mails of andere communicatiekanalen. Aangezien die kanalen vaak goed beschermd worden, zoeken hackers steeds opnieuw andere manieren op. Zo gaat men vaker opnieuw gebruikmaken van USB-poorten als toegang naar systemen. We hebben hier enkele suggesties op een rijtje gezet om dit te voorkomen.

USB-poorten als toegang tot jouw organisatie

Via een besmet USB-apparaat, zoals geheugenstick of een externe harde schijf, kunnen hackers (ongemerkt) malware of kwaadaardige software installeren. Het concept is eenvoudig en potentieel zeer schadelijk.

De grote uitdaging bij deze aanvallen is natuurlijk het fysieke aspect dat erbij komt kijken. In tegenstelling tot een online aanval moet hierbij een USB-apparaat fysiek worden aangesloten op een systeem. In de praktijk wordt hierbij meestal gebruik gemaakt van ‘social engineering’. Men zal bijvoorbeeld een USB-stick met opzet op een publieke plaats achterlaten. De bedoeling is dat de persoon die het ‘toevallig’ vindt deze natuurlijk uit nieuwsgierigheid (en onwetendheid) aansluit op zijn/haar computer of laptop.

LitterDrifter - Een ‘mooi’ voorbeeld van hacking via USB

De USB-worm genaamd LitterDrifter (zo genoemd door CheckPoint Research) wordt onder meer gebruikt door Russische cyberspionagediensten om Oekraïense entiteiten te targeten. De worm is ook gedetecteerd in andere landen dan Oekraïne, waaronder de Verenigde Staten, Vietnam, Chili, Polen, Duitsland en Hongkong.

De malware kent twee doelen:

- Zichzelf verspreiden over systemen/drives in het netwerk

- Een kanaal opzetten naar de commando- en controle-infrastructuur (C2) van Gamaredon (De C&C-servers worden vaak gehost op Telegram-kanalen.).

Hoe kan je dit voorkomen?

Het is logisch om te zeggen: “maak geen gebruik van (onbekende) USB-apparaten” of sluit de toegang naar USB af.” En als dat kan, moet je dat steeds “zerotrust” doen, weet je wel?

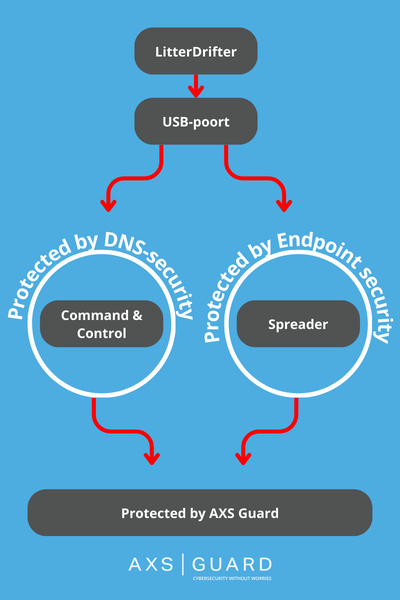

Helaas is dat in de praktijk natuurlijk niet realistisch. Daarom moet je de fysieke beveiliging versterken met enerzijds DNS security en anderzijds Endpoint security.

DNS-security

Het eerste doel van LitterDrifter, namelijk het opzetten van een verbinding naar het Command & Control Center (van Gamaredon), kan worden tegengehouden door DNS-security.

Het Domain Name System (DNS) fungeert als een soort 'telefoonboek' van het internet, waarbij domeinnamen worden vertaald naar IP-adressen, waardoor computers verbinding kunnen maken met de juiste websites en services.

DNS-security houdt in dat alle DNS-verzoeken worden gefilterd om toegang te blokkeren tot schadelijke websites, phishing-sites of inhoud die als ongewenst of gevaarlijk kan worden beschouwd. In dit geval staan de servers van Gamaredon op de zwarte lijst waardoor er geen verbinding gemaakt kan worden.

DNS-Security maakt deel uit van het AXS Guard Premium Threat Protection Pack.

Endpoint security

De andere functie van LitterDrifter is het zichzelf verspreiden over een netwerk naar andere systemen in dat netwerk.

Dit gevaar kan enkel worden tegengehouden door een adequate en moderne Endpoint Detection & Response of EDR.

EDR is een geavanceerde beveiligingstechnologie die zich richt op het detecteren, onderzoeken en reageren op cyberdreigingen op endpoints, zoals computers, laptops, mobiele apparaten en servers binnen een netwerk.

De belangrijkste kenmerken van EDR zijn:

- Endpoint Detectie: EDR-software bewaakt continu endpoints op zoek naar verdachte activiteiten, ongebruikelijke processen of gedragingen die kunnen wijzen op een mogelijke inbreuk.

- Endpoint Response: Zodra een bedreiging is ontdekt, biedt EDR de mogelijkheid om onmiddellijk te reageren door acties te ondernemen zoals het isoleren van het getroffen apparaat, het stoppen van kwaadaardige processen of het nemen van andere corrigerende maatregelen.

- Forensische mogelijkheden: EDR-software biedt diepgaande forensische mogelijkheden door gedetailleerde informatie te verstrekken over de aard van de aanval, de betrokkenheid van het endpoint, en andere relevante gegevens die nodig zijn voor verdere analyse en respons.

- Endpoint Visibility: Het biedt een diepgaand inzicht in de activiteit van elk endpoint binnen een netwerk, waardoor beveiligingsteams verdachte activiteiten kunnen identificeren en begrijpen.

- Behavioral Analysis: EDR-oplossingen maken vaak gebruik van gedragsanalyse en machine learning-algoritmen om normaal gedrag van gebruikers en systemen te begrijpen en verdachte activiteiten te identificeren op basis van afwijkingen van dit normale gedrag.

EDR vormt een heel belangrijk onderdeel van de cyber security-infrastructuur van organisaties, omdat het organisaties in staat stelt om snel en nauwkeurig te reageren op incidenten, waardoor de impact van cyberaanvallen wordt verminderd en de beveiliging van de endpoints wordt versterkt.

AXS Guard heeft EDR geïntegreerd onder de vorm van Qradar EDR, een krachtige oplossing die door IBM wordt geleverd.

Conclusie

Het artikel benadrukt de toenemende dreiging van hackers die USB-poorten gebruiken als een ingangspunt voor aanvallen op systemen. Hierbij kunnen ze malware op een apparaat zoals een USB-stick installeren, wat potentieel gevaarlijk is voor organisaties. Een voorbeeld van deze aanpak is de 'LitterDrifter', een spionageworm ontworpen door Gamaredon, waarmee ze toegang kregen tot Oekraïense systemen.

Om dit te voorkomen, wordt aanbevolen om naast fysieke beveiligingstechnieken zoals het vermijden van onbekende USB-apparaten, ook gebruik te maken van geavanceerde beveiligingsmaatregelen zoals DNS-security en Endpoint Detection & Response (EDR). DNS-security voorkomt dat systemen verbinding maken met schadelijke websites of commando- en controle-infrastructuur van aanvallers. EDR biedt diepgaande bescherming door verdachte activiteiten op endpoints te detecteren, te onderzoeken en erop te reageren, waardoor organisaties snel kunnen reageren op cyberdreigingen.

De combinatie van DNS-security en EDR, zoals geïntegreerd in oplossingen zoals het AXS Guard Premium Threat Protection Pack met Qradar EDR van IBM, vormt een essentieel onderdeel van de cyberbeveiliging van organisaties en minimaliseert de impact van mogelijke aanvallen via USB-poorten.

Heb je nog andere vragen? Aarzel dan niet om ons te contacteren!

USB als toegangspunt voor hackers