À la lumière des récentes révélations concernant la faille de cybersécurité sur limburg.net , il est crucial de souligner l'importance de sécuriser les environnements de bureau à distance.

Les Faits : Les pirates informatiques de Medusa ont obtenu un accès non autorisé à limburg.net le 17 novembre 2023, via leur serveur RDP. Selon un expert consulté par Het Belang van Limburg, des identifiants de connexion ont été découverts en ligne et appartiendraient prétendument à un employé associé à Limburg.net

RDP is al lang gekend als een belangrijke zogenaamde “attack vector” voor hackers. Ook ITDaily publiceerde hierover enkele jaren geleden reeds een artikel (“‘Remote Desktop (RDP) is de motor achter tal van aanvallen").

Comprendre les Vulnérabilités du Protocole RDP

Bien que le protocole lui-même ne soit pas intrinsèquement dangereux, de nombreuses installations sont connues pour leur vulnérabilité au piratage. Plusieurs facteurs contribuent à cette vulnérabilité :

- Manque d'authentification multifactorielle (MFA)

- Susceptibilité aux attaques par force brute

- Absence de cryptage strict : des pratiques de cryptage inadéquates dans les déploiements RDP peuvent ouvrir la voie à des attaques Man-in-the-Middle (MitM).

- Plusieurs ports externes ouverts : tout serveur RDP accessible depuis Internet nécessite des ports ouverts dans le pare-feu, offrant ainsi des points d'entrée potentiels aux attaquants. La présence de plusieurs ports externes ouverts augmente la surface d'attaque et expose le service RDP à un risque d'exploitation plus élevé.

RDG : Amélioration de la Sécurité des Postes de Travail à Distance

Le protocole Remote Desktop Gateway (RDG) corrige certaines des lacunes associées aux déploiements RDP traditionnels grâce à :

- La centralisation : RDG consolide l'accès à plusieurs serveurs en un seul point centralisé, rationalisant ainsi la gestion et améliorant le contrôle des connexions à distance.

- La gestion centralisée : avec RDG, les administrateurs bénéficient de capacités de gestion centralisées, simplifiant l'administration des politiques d'accès à distance et des autorisations des utilisateurs.

- Le chiffrement du trafic : RDG encapsule le trafic RDP dans une connexion HTTPS sécurisée, renforçant ainsi la sécurité en cryptant la transmission de données entre les clients et les serveurs.

Bien que le protocole RDG représente une amélioration par rapport aux configurations RDP conventionnelles, il est important de noter que ce n'est pas une panacée à tous les problèmes de sécurité. Chez AXS Guard, nous proposons trois solutions complètes conçues pour rationaliser et renforcer votre infrastructure de sécurité.

Meilleures Pratiques pour Utiliser RDP en Toute Sécurité

1. VPN

Vous pouvez certainement utiliser une connexion VPN, sécurisée par l'A2F.

Cependant, cette approche peut être excessive par rapport aux objectifs que vous souhaitez atteindre. Après tout, accorder un accès VPN peut exposer par inadvertance les utilisateurs à d’autres segments de votre réseau et introduire d’autres obstacles.

- Les utilisateurs seront exposés à plusieurs schémas d'authentification.

- Votre serveur RDG n'est plus accessible depuis Internet.

- Les utilisateurs devront effectuer plusieurs connexions.

- Ceci demande une configuration plus complexe.

2. RDG Amélioré par AXS Guard

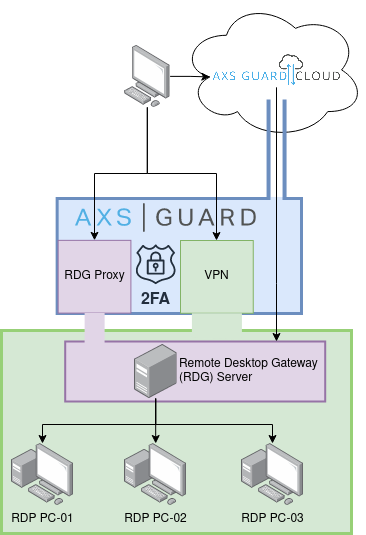

AXS Guard Enterprise Edition offre une solution améliorée de passerelle de bureau à distance (RDG) avec un pare-feu d'application, également connu comme proxy inverse, qui est déployé devant votre serveur RDG. Cette couche supplémentaire améliore la sécurité et l'authentification pour le serveur RDG.

À l'aide d'un mécanisme « d'apprentissage automatique », AXS Guard stocke en toute sécurité les informations de connexion pour le serveur RDG. Lors de l'authentification avec AXS Guard, les utilisateurs sont connectés de manière transparente au serveur sous-jacent sans avoir besoin d'étapes de connexion manuelles supplémentaires.

L’introduction de cette couche supplémentaire offre de nombreux avantages :

- La couche agit comme une barrière supplémentaire entre Internet et le serveur RDG, garantissant que les utilisateurs n'interagissent pas directement avec celui-ci, renforçant ainsi la sécurité.

- Les utilisateurs seront exposés à plusieurs schémas d'authentification.

- Journalisation complète

- Prise en charge de l'authentification unique (SSO)

- Politiques de mot de passe personnalisées

- Connexion automatique

- Protection contre la force brute

De plus, AXS Guard propose une application conviviale conçue pour faciliter les connexions RDP sécurisées. Avec une seule application SSO, les utilisateurs peuvent s'authentifier auprès du proxy inverse AXS Guard RDG et du serveur RDG, simplifiant ainsi le processus de configuration et améliorant la convivialité globale.

3. Espace de Travail à Distance AXS Guard

AXS Guard Remote Workspace fournit une méthode pratique pour accéder et contrôler votre ordinateur de bureau directement depuis votre navigateur Web.

- Accès au bureau sans effort

- Utilise plusieurs couches de cryptage

- Les utilisateurs seront exposés à plusieurs schémas d'authentification.

- Prise en charge de l'authentification unique (SSO)

- Partage de connexion sans effort

- Principe du moindre privilège : accorder à l'utilisateur l'accès uniquement aux ressources dont il a besoin.

- Prise en charge des appareils mobiles

- Compatibilité des imprimantes et des composants

Conclusion

La récente violation de la sécurité sur limburg.net via Remote Desktop met en lumière la vulnérabilité des environnements RDP aux cyberattaques. Bien que le protocole RDP lui-même ne soit pas intrinsèquement dangereux, de nombreuses installations demeurent vulnérables en raison de mesures de sécurité insuffisantes, telles que l'absence d'authentification multifactorielle et de cryptage. Bien que l'utilisation d'une passerelle de bureau à distance (RDG) offre certaines améliorations, elle ne constitue pas une solution complète.

AXS Guard propose une gamme de solutions pour remédier à ces vulnérabilités. Du VPN sécurisé par l'A2F à la passerelle RDG améliorée par un pare-feu d'application, ainsi qu'à l'espace de travail à distance pour un accès pratique et sécurisé, AXS Guard offre des fonctionnalités de sécurité robustes. Ces solutions incluent l'authentification multifactorielle, la prise en charge de l'authentification unique, la protection contre la force brute et le respect du principe du moindre privilège. De plus, AXS Guard simplifie la configuration de connexions RDP sécurisées grâce à son application conviviale.

Sources & Références

ITDaily: https://itdaily.be/blogs/security/remote-desktop-rdp-is-de-motor-achter-tal-van-aanvallen/

Het Belang van Limburg: https://www.hbvl.be/cnt/dmf20240129_97245362

Configuration du Proxy Inverse RDG : https://documentation.axsguard.com/revproxy/?h=#rdg-servers

Espace de Travail à Distance : https://documentation.axsguard.com/remote_workspace

Pour plus d'informations, veuillez contacter support@axsguard.com (bundle Enterprise est requis).

Informations Supplémentaires sur le Client Remote Desktop Gateway : AXS Guard RDP Client

Sécurisation du Bureau à Distance : Atténuer le Risque de Piratage